Il rapido successo di Kubernetes ha creato un insieme di strumenti per semplificare la complessità dello sviluppo e della distribuzione delle applicazioni....

Viviamo in un mondo sempre più connesso digitalmente, in cui il protocollo di rete Transport Layer Security (TLS) è della massima importanza per proteggere le persone dai danni digitali. Il protocollo TLS viene utilizzato dal protocollo HTTPS (tra gli altri) per crittografare e autenticare i computer coinvolti in qualsiasi comunicazione sul web....

I ricercatori di Kaspersky hanno scoperto un nuovo stalkerware chiamato MonitorMinor, questo software consente a malintenzionati di accedere segretamente a qualsiasi dato e monitorare l'attività sui dispositivi che monitorano, nonché di accedere ai più popolari servizi di messaggistica e social network....

Microsoft ha preso il controllo di Necurs, una delle più longeve e feroci botnet. Controlla 9 milioni di computer, e le sue attività andavano avanti almeno dal 2012....

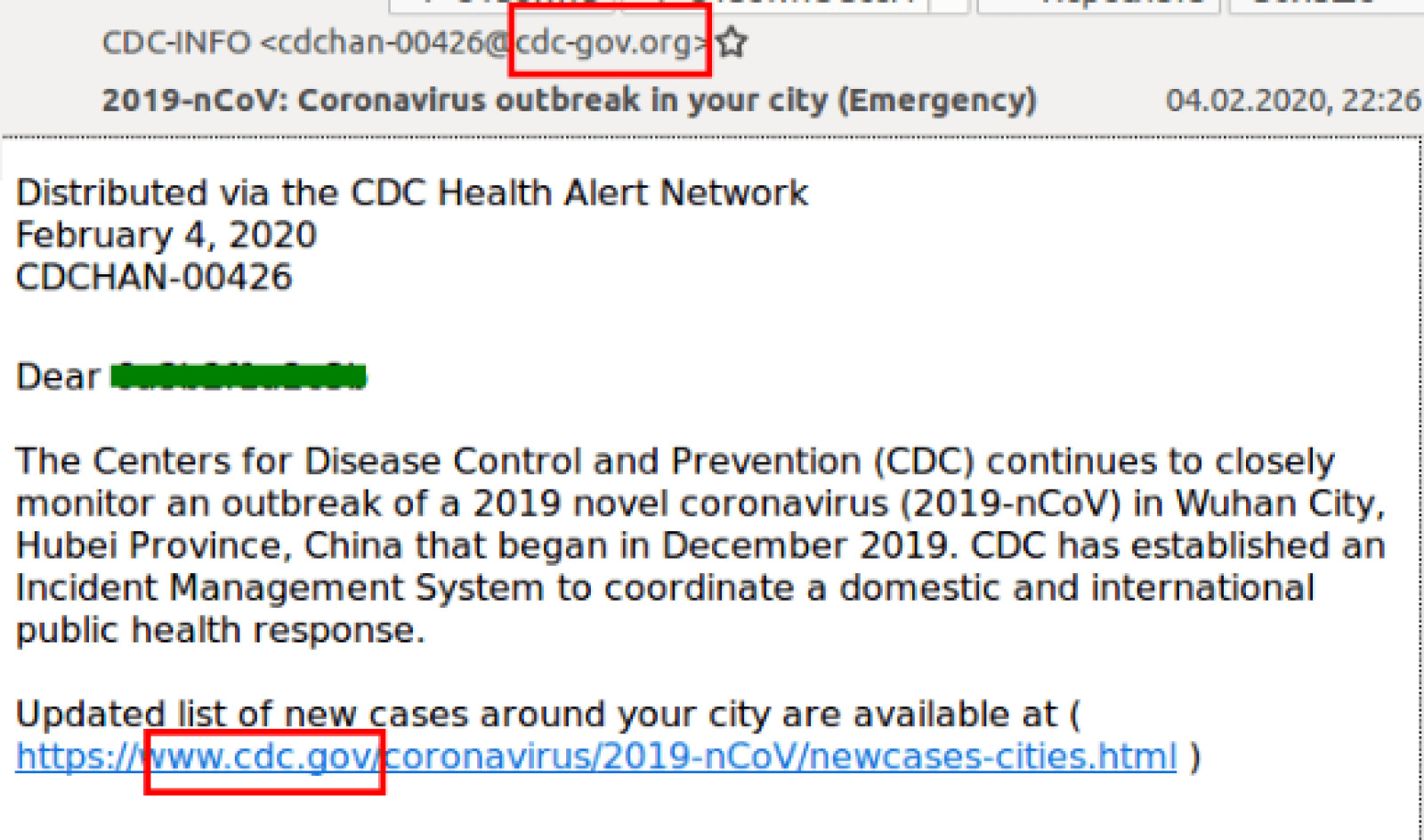

Sono in aumento le campagne di phishing, sfruttando la paura di massa sul coronavirus, stanno diffondendo pericolosi malware di ogni genere. ...

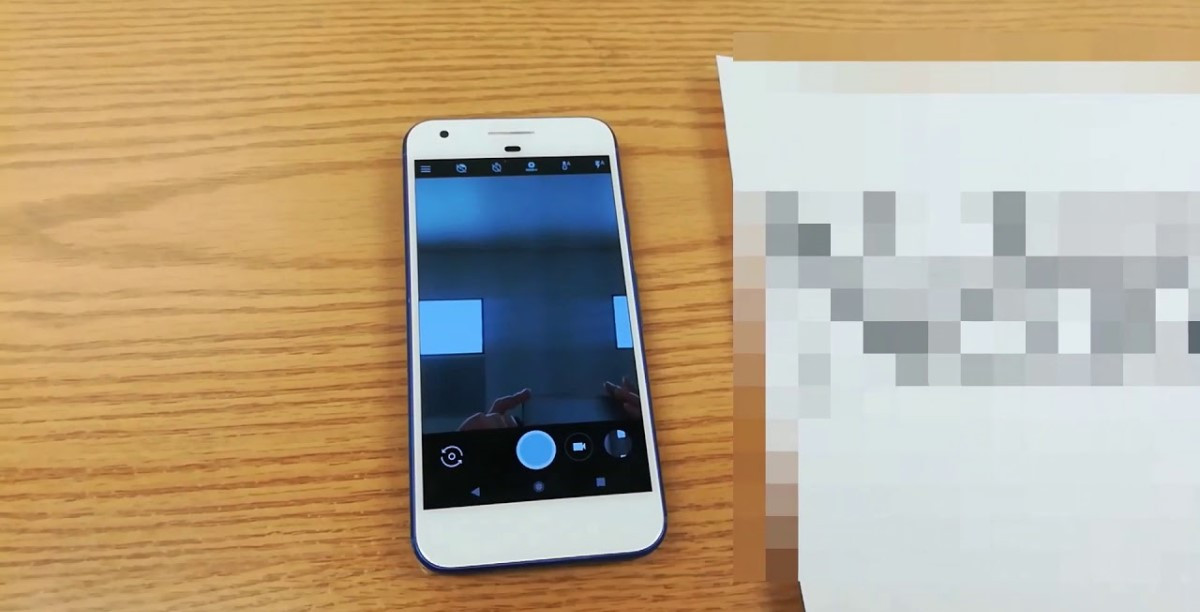

Le onde ad ultrasuoni non emettono alcun suono, ma possono comunque attivare Siri sul tuo cellulare e far effettuare chiamate, scattare immagini o leggere il contenuto di un testo a uno sconosciuto. Tutto all'insaputa del proprietario del telefono....

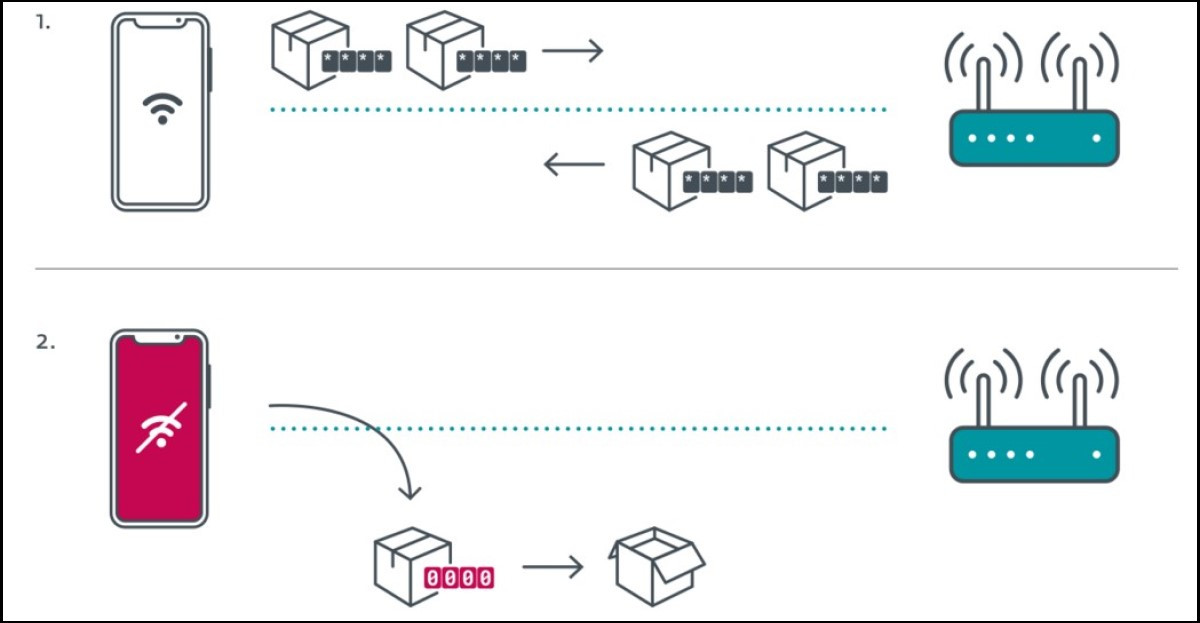

Una nuova vulnerabilità, che potrebbe aver interessato oltre un miliardo di dispositivi Wi-Fi prima del rilascio delle patch, avrebbe potuto consentire agli hacker di ottenere informazioni sensibili dalle comunicazioni wireless....

I ricercatori hanno dato una svolta nel controllo dei laser a cascata quantica terahertz, il che potrebbe portare alla trasmissione di dati alla velocità di 100 gigabit al secondo - circa mille volte più veloce di una Ethernet veloce che funziona a 100 megabit al secondo....