Gli hacker etici sono esperti di tecnologia dell’informazione (IT) che utilizzano metodi di hacking per aiutare le aziende ad identificare possibili punti di ingresso nella loro infrastruttura. Quindi le aziende possono eseguire questi attacchi informatici per testare i punti di forza e di debolezza dei loro sistemi di sicurezza....

Anche se l'epidemia di COVID-19 ha ritardato i progetti e ridotto gli investimenti nel settore IT, è rimasta competitiva rispetto ad altri settori. Con il progredire della trasformazione digitale, il software avrà un impatto significativo su ciò che le aziende fanno, come lo fanno e quali servizi offrono ai clienti....

Lo sviluppo di un'architettura può essere visto come un processo di selezione, adattamento e combinazione di modelli. L'architetto del software deve decidere come istanziare un modello, come adattarlo al contesto specifico e ai vincoli del problema. ...

Spring è un framework di sviluppo Java open source. Fornisce un modello completo di programmazione e configurazione per lo sviluppo di applicazioni Java a livello enterprise. Mira a semplificare lo sviluppo e aiuta a creare applicazioni in modo più efficace ed efficiente....

Indipendentemente dal fatto che tu lavori su un progetto del cliente o sul tuo progetto, senza un'adeguata pianificazione, il progetto può facilmente andare fuori strada e potresti dover affrontare diversi problemi come il superamento del budget, i ritardi nella consegna del prodotto, l'insoddisfazione del cliente e molti altri ancora....

La nuova vulnerabilità zero-day su Spring4Shell consente l'esecuzione di codice in modalità remota e i suoi dettagli sono già trapelati pubblicamente...

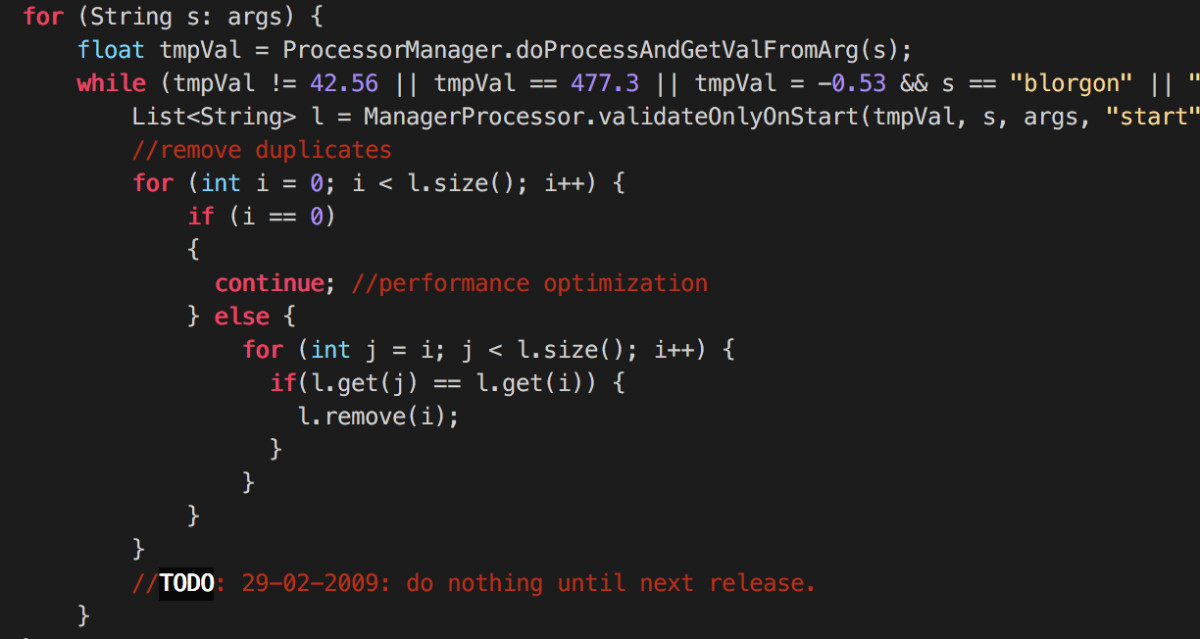

All'inizio dei progetti le nostre applicazioni non sono adeguatamente coperte da alcun tipo di test automatizzato. Nella maggior parte dei casi, le organizzazioni non hanno in programma di buttare via quelle basi di codice e ricominciare da zero, il che significa che bisogna progettare un piano per affrontare il problema della qualità del codice legacy....

Una botnet scoperta di recente in fase di sviluppo attivo prende di mira i sistemi Linux, tentando di irretirli in un esercito di bot pronti a rubare informazioni sensibili, installare rootkit, creare shell inverse e fungere da proxy web....