Gli attacchi ai telefoni cellulari non sono nuovi e i ricercatori hanno precedentemente dimostrato che le onde ultrasoniche possono essere utilizzate per inviare un singolo comando.

Tuttavia, una nuova ricerca della Washington University di St. Louis espande la portata della vulnerabilità che le onde ultrasoniche pongono alla sicurezza del cellulare. Queste onde, hanno scoperto i ricercatori, possono propagarsi attraverso deverse superfici solide per attivare i sistemi di riconoscimento vocale e, anche con l'aggiunta di hardware a basso costo, la persona che effettua l'attacco può anche ascoltare la risposta del telefono.

I risultati sono stati presentati il 24 febbraio al Network and Distributed System Security Symposium di San Diego: "Vogliamo aumentare la consapevolezza di tale minaccia", ha affermato Ning Zhang, assistente professore di informatica e ingegneria presso la McKelvey School of Engineering. "Voglio che tutti lo sappiano pubblicamente."

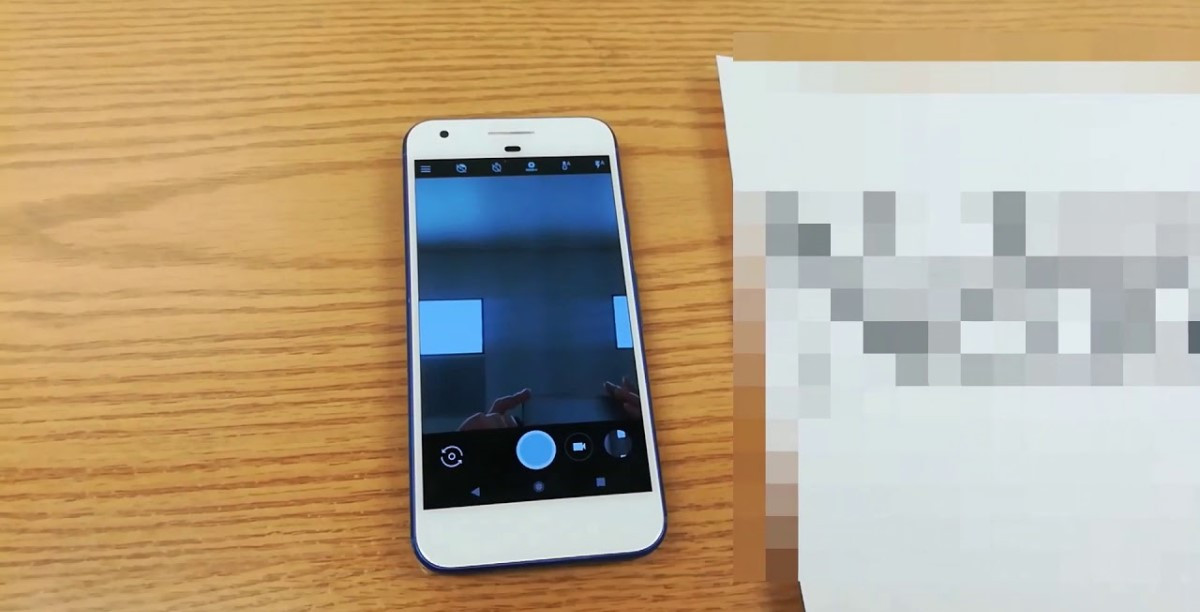

Zhang e i suoi coautori sono stati in grado di inviare comandi "vocali" ai telefoni cellulari mentre stavano in modo poco appariscente su un tavolo, accanto al proprietario. Con l'aggiunta di un microfono nascosto, i ricercatori sono stati in grado di comunicare con il telefono, controllandolo a distanza.

Le onde ultrasoniche sono onde sonore con una frequenza superiore a quella che gli umani possono sentire. I microfoni per cellulare, tuttavia, possono e registrano queste frequenze più alte. Zhang afferma: "Se sai come giocare con i segnali, puoi comandare il telefono in modo tale che quando interpreta le onde sonore in arrivo, penserà che stai dicendo un comando".

Per testare la capacità delle onde ultrasoniche di trasmettere questi "comandi" attraverso superfici solide, il team di ricerca ha organizzato una serie di esperimenti che includevano un telefono su un tavolo.

Attaccato al fondo del tavolo c'erano un microfono e un trasduttore piezoelettrico (PZT), che viene utilizzato per convertire l'elettricità in onde ultrasoniche. Dall'altra parte del tavolo, dal telefono, apparentemente nascosto all'utente del telefono, c'è un generatore di forme d'onda per generare i segnali corretti.

Il team ha eseguito due test, uno per recuperare un passcode SMS (testo) e un altro per effettuare una chiamata fraudolenta. Il primo test si basava sul comando dell'assistente virtuale comune "leggi i miei messaggi" e sull'uso dell'autenticazione a due fattori, in cui un codice di accesso viene inviato al telefono di un utente, ad esempio da una banca, per verificare l'identità dell'utente.

L'attaccante ha prima detto all'assistente virtuale di abbassare il volume al livello 3. A questo volume, la vittima non ha notato le risposte del proprio telefono in un ufficio con un livello di rumore moderato.

Quindi, quando è arrivato un messaggio simulato da una banca, il dispositivo di attacco ha inviato il comando "leggi i miei messaggi" al telefono. La risposta era udibile al microfono sotto il tavolo, ma non alla vittima.

Nel secondo test, il dispositivo di attacco ha inviato il messaggio "chiama Sam con vivavoce", iniziando una chiamata. Usando il microfono sotto il tavolo, l'attaccante è stato in grado di continuare una conversazione con "Sam".

Il team ha testato 17 diversi modelli di telefoni, tra cui iPhone, Galaxy e Moto. Tutti tranne due erano vulnerabili agli attacchi delle onde ultrasoniche.

Le onde ultrasoniche hanno attraversato metallo, vetro e legno. Hanno anche testato diverse superfici del tavolo e configurazioni telefoniche.

"Lo abbiamo fatto su metallo. Lo abbiamo fatto su vetro. Lo abbiamo fatto su legno", ha detto Zhang. Hanno provato a posizionare il telefono in diverse posizioni, modificando l'orientamento del microfono. Posizionarono oggetti sul tavolo nel tentativo di smorzare la forza delle onde. "Ha funzionato ancora", ha detto. Anche a distanze fino a 9 metri circa.

Gli attacchi di onde ultrasoniche hanno funzionato anche su tavoli di plastica, ma non in modo affidabile.

Le custodie telefoniche hanno solo leggermente influenzato le percentuali di successo degli attacchi. Posizionare l'acqua sul tavolo, potenzialmente per assorbire le onde, non ha avuto alcun effetto. Inoltre, un'ondata di attacco potrebbe influenzare contemporaneamente più di un telefono.

Zhang ha affermato che il successo del "SurfingAttack", come viene chiamato nel documento, evidenzia il legame meno spesso discusso tra il cyber e il fisico. Spesso i media parlano dei modi in cui i nostri dispositivi stanno influenzando il mondo in cui viviamo: i nostri cellulari ci stanno rovinando la vista? Le cuffie o gli auricolari danneggiano le nostre orecchie? Di chi è la colpa se un'auto a guida autonoma provoca un incidente?

"Sento che non viene prestata sufficiente attenzione alla fisica dei nostri sistemi informatici", ha affermato. "Questa sarà una delle chiavi per comprendere gli attacchi che si propagano tra questi due mondi."

Il team ha suggerito alcuni meccanismi di difesa che potrebbero proteggere da un simile attacco. Un'idea sarebbe lo sviluppo del software del telefono che analizza il segnale ricevuto per discriminare tra onde ultrasoniche e voci umane autentiche. La modifica del layout dei telefoni cellulari, come il posizionamento del microfono, per smorzare o sopprimere le onde ad ultrasuoni potrebbe anche fermare un attacco.

Ma Zhang ha detto che esiste un modo semplice per tenere lontano il telefono dal modo dannoso delle onde ultrasoniche: la difesa a base interstrato, che utilizza un tessuto morbido e tessuto per aumentare la "discrepanza di impedenza".