Scopri come proteggere le API key e i secret nelle pipeline CI/CD ed evitare leak critici. Best practice, tool e casi reali....

Cos'è il MITRE ATT&CK Framework? Scopri come funziona e perché è fondamentale nella sicurezza informatica per analisti SOC, red teamer e sviluppatori....

Scopri cos'è la Cyber Kill Chain e come riconoscere le 7 fasi di un’intrusione informatica per migliorare la tua difesa in ambito cybersecurity....

Scopri cos'è il Data Carving, come funziona e perché è cruciale nella sicurezza informatica e forense digitale. Tecniche, strumenti e applicazioni pratiche....

Scopri come l'analisi di memorie di massa è fondamentale nella cybersecurity e nella digital forensics. Tecniche, strumenti e best practice per investigare incidenti di sicurezza....

Scopri come l'intelligenza artificiale sta trasformando lo sviluppo software nel 2025. Analisi dei migliori strumenti di coding assistito da AI, vantaggi, limiti e consigli pratici per sviluppatori moderni....

Scopri la nuova truffa online che sta ingannando migliaia di persone! Questo articolo ti svela come funziona e, soprattutto, ti fornisce una guida pratica per riconoscerla ed evitare di cadere nella rete. Proteggi la tua sicurezza online e i tuoi dati....

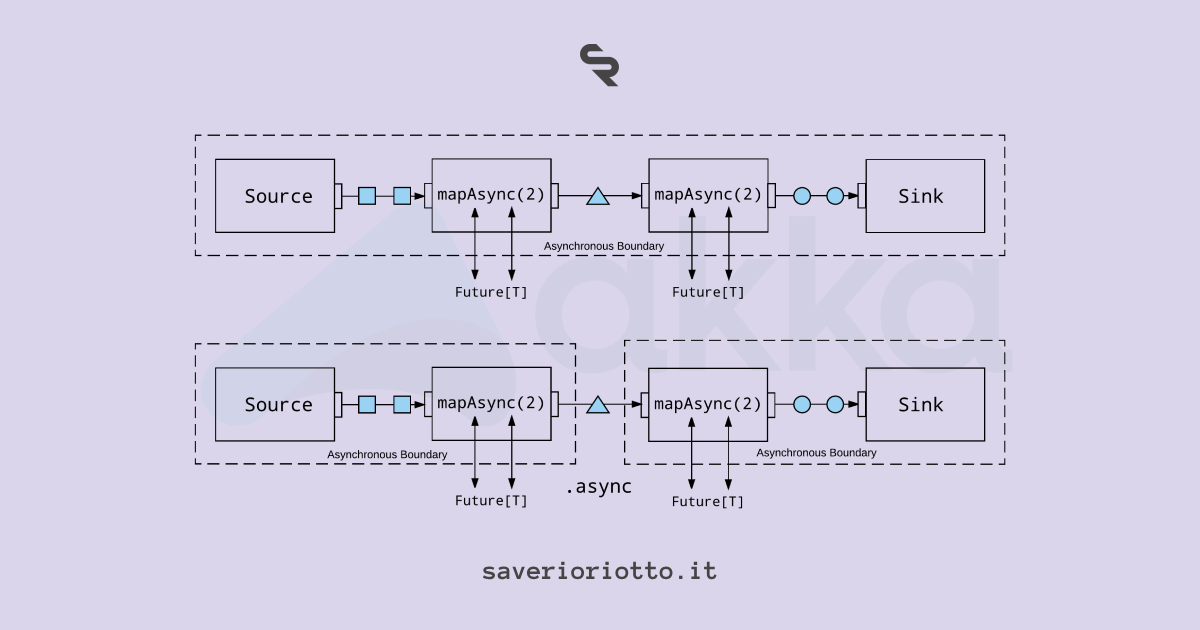

Scopri Akka Streams per la programmazione reattiva: guida completa a sistemi scalabili e resilienti con esempi in Java e best practice....