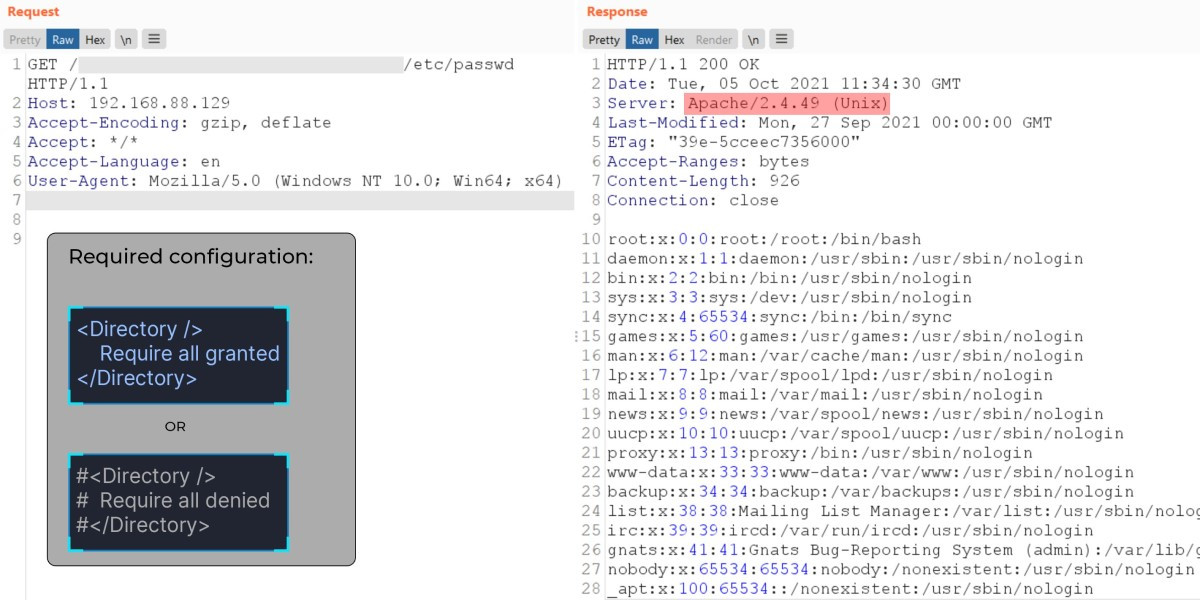

L'Apache Software Foundation ha rilasciato lunedì una patch di sicurezza per affrontare una vulnerabilità nel suo progetto HTTP Web Server. Tracciata come CVE-2021-41773 , la vulnerabilità interessa solo i server Web Apache che eseguono la versione 2.4.49 e si verifica a causa di un bug nel modo in cui il server Apache converte tra diversi schemi di percorsi URL (un processo chiamato percorso o normalizzazione URI ).

La vulnerabilità consente ad hacker di mappare URL a file al di fuori della root principale lanciando un attacco di tipo Path traversal attacks. Gli attacchi denominati Path traversal attacks comportano invio di richieste per accedere al backend o a directory di server sensibili che dovrebbero essere non raggiungibili. Normalmente queste richieste vengono bloccate, ma in questo caso i filtri vengono ignorati utilizzando caratteri codificati (ASCII).

Gli attacchi che sfruttano questo bug sono stati individuati da Ash Daulton insieme al cPanel Security Team, entrambi i quali hanno segnalato il problema al team di Apache.

Ore dopo il rilascio della versione 2.4.50, diversi ricercatori di sicurezza sono stati in grado di riprodurre la vulnerabilità e rilasciare molteplici exploit proof-of-concept su Twitter e GitHub.

Attualmente, il server HTTP Apache è al primo o al secondo posto nell'elenco dei server Web più utilizzati di oggi, con oltre 120.000 server attualmente esposti online agli attacchi.

La buona notizia è che non tutti utilizzano l'ultima versione e gli amministratori possono facilmente mitigare gli attacchi zero-day saltando la versione 2.4.49 e aggiornando direttamente alla 2.4.50.

C'è una seconda vulnerabilità affrontata da questa patch - CVE-2021-41524 - una defezione rilevata durante l'elaborazione della richieste HTTP/2. Questo difetto consente a un utente malintenzionato di eseguire un attacco Denial of Service (DoS) sul server. Ciò richiede una richiesta appositamente predisposta.

Anche questo difetto esiste solo in Apache Server versione 2.4.49, ma è diverso dalla prima vulnerabilità in quanto, per quanto ne sappiamo, attulmente non molto utilizzato. È stato scoperto tre settimane fa, corretto alla fine del mese scorso e ora incorporato nella versione 2.4.50.