Prima di iniziare a parlare di LockBit vorrei definire il ransomware in generale. Per fornire una definizione di base di ransomware, è importante esaminare ciò che il programma dannoso cerca di ottenere e il cybercriminale che implementa il programma. In sostanza, il programma dannoso cerca di crittografare i dati dell'utente in modo che non possano accedere ai propri file.

Spesso i file crittografati sono tipi di file essenziali per informazioni aziendali o personali che possono distruggere la reputazione o mettere a repentaglio le normative di conformità. Una volta che i file sono stati crittografati, all'utente viene resa disponibile una richiesta di riscatto che indica come effettuare il pagamento per decrittografare essenzialmente i dati.

In sintesi, i dati dell'utente vengono effettivamente presi da loro fino a quando non pagano un riscatto. Il più delle volte il pagamento deve essere pagato in Bitcoin o un'altra criptovaluta. Questi sono usati in quanto garantiscono a chi richiede il riscatto un certo grado di anonimato.

LockBit è un nuovo attacco ransomware in una lunga serie di attacchi informatici di estorsione. Precedentemente noto come ransomware "ABCD", in riferimento al nome (virus.abcd) dell'estensione del file utilizzato durante la crittografia dei file di una vittima, da allora è diventato una minaccia unica nell'ambito di questi strumenti di estorsione.

Si concentra principalmente su imprese e organizzazioni governative piuttosto che su individui.

LockBit 3.0 (noto anche come LockBit Black) è una nuova variante del ransomware LockBit . Crittografa i file, ne modifica i nomi, cambia lo sfondo del desktop e rilascia un file di testo (denominato " [stringa_casuale].README.txt ") sul desktop. LockBit 3.0 sostituisce il nome del file e la sua estensione con stringhe statiche e dinamiche casuali.

Un esempio di come LockBit 3.0 rinomina i file: sostituisce " 1.jpg " con " CDtU3Eq.HLJkNskOq ", " 2.png " con " PLikeDC.HLJkNskOq ", " 3.exe " con " qwYkH3L.HLJkNskOq ", e così via .

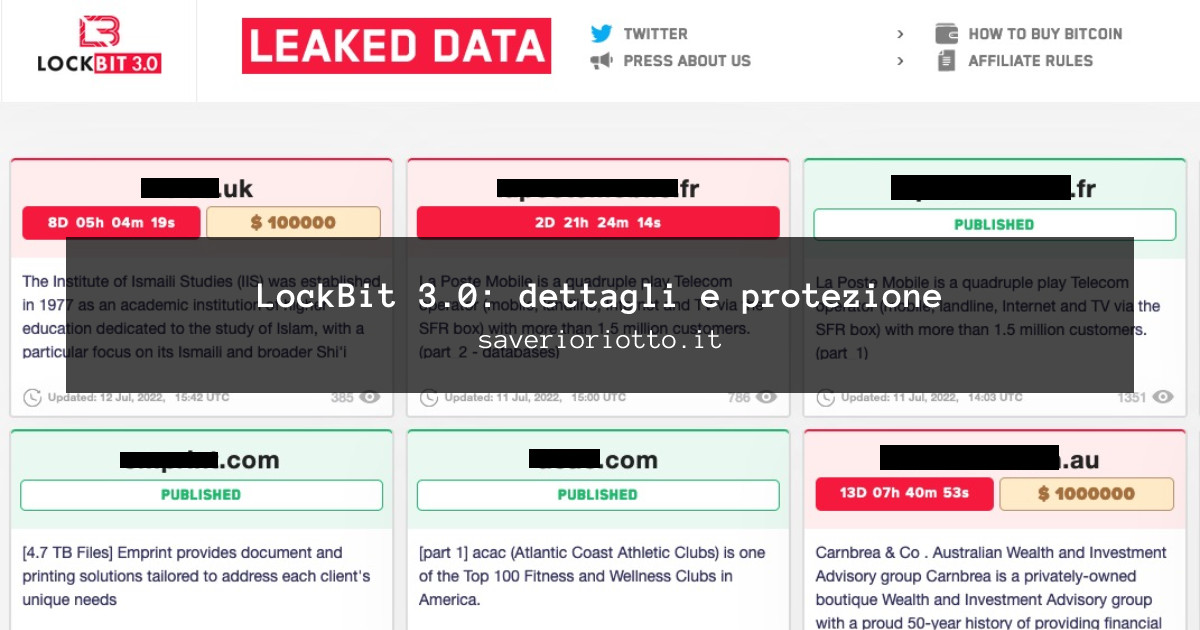

La richiesta di riscatto afferma che i dati vengono rubati e crittografati. Se le vittime non pagano il riscatto, i dati verranno pubblicati sulla darknet (su un sito Tor). Indica di contattare gli aggressori utilizzando i siti Web forniti e l'ID personale.

Inoltre, la richiesta di riscatto avverte che l'eliminazione o la modifica di file crittografati comporterà problemi con la loro decrittazione.

Gli utenti infettano i computer con ransomware principalmente dopo aver scaricato ed eseguito tale malware da soli. La maggior parte degli attori delle minacce utilizza e-mail, pagine di distribuzione di software piratati e altre fonti non affidabili per scaricare file/software per distribuire ransomware. Usano anche trojan e programmi di aggiornamento/installazione falsi oppure sfruttano delle vulnerabilità nelle applicazioni fino all'utilizzo di credenziali VPN e RDP rubate, "indovinate" o superate grazie all'utilizzo di lacune di sicurezza.

Le e-mail utilizzate per fornire ransomware (o altro malware) contengono allegati o collegamenti dannosi. Di solito, tali e-mail sono camuffate da lettere di società legittime o altre entità. Esempi di fonti inaffidabili per il download di file/programmi sono reti P2P, downloader di terze parti, pagine ingannevoli e pagine di hosting di file gratuite.

La maggior parte dei criminali informatici utilizza PDF, documenti di Microsoft Office, file JavaScript, eseguibili, file di archivio (e altri) per indurre gli utenti a eseguire malware.

Tieni presente che le email irrilevanti ricevute da indirizzi sconosciuti di solito contengono allegati o collegamenti dannosi. Pertanto, aprirli può causare infezioni del computer.

Scarica il software dai siti Web ufficiali e utilizza i collegamenti diretti. Non è sicuro utilizzare altre fonti.

Mantieni aggiornato il sistema operativo e i programmi installati. Utilizza gli strumenti forniti dagli sviluppatori software ufficiali per aggiornare (e attivare) il software. Usa un software antivirus affidabile per la protezione del computer.

Prendi l'abitudine di creare backup. Questo non riguarda necessariamente la prevenzione, ma se il tuo sistema è infetto consentirà all'utente di eliminare e ripristinare tutti i dati di cui è stato eseguito il backup da una data precedente. Creando backup regolari è possibile mitigare i potenziali esiti disastrosi che può comportare l'infezione da ransomware. La creazione di backup non è consigliata solo per combattere le minacce informatiche, ma anche in caso di guasto di un computer.

Come ulteriore precauzione, è possibile eseguire backup su un disco rigido rimovibile che può essere scollegato dal computer e conservato in un luogo sicuro.

Assicurati di disporre di una soluzione di sicurezza informatica aziendale completa. Mentre LockBit può provare a disabilitare le protezioni una volta in un'unità, il software di protezione della sicurezza informatica aziendale ti aiuterà a catturare i download di file nell'intera organizzazione con una protezione in tempo reale.

Semplicemente utilizzando questi per misure si può difendersi o prevenire con successo da un attacco ransomware. Grandi aziende possono istituire politiche di sicurezza più rigorose che limitano l'accesso privilegiato solo a coloro che sono istruiti sulle minacce affrontate dall'organizzazione. Politiche come contattare il reparto IT se un dipendente riceve un'e-mail sospetta possono far risparmiare all'azienda letteralmente milioni di dollari in caso di attacco malware o violazione dei dati.

Una delle componenti chiave nella lotta alle minacce informatiche è sempre stata l'istruzione. In tal senso si spera che questo articolo abbia fatto luce su cos'è il ransomware, su come viene distribuito e, soprattutto, su come difendersi dagli attacchi o, preferibilmente, su come prevenire un attacco tutti insieme. Impiegando i metodi sopra elencati aumenterai sicuramente la tua posizione di sicurezza e sicuramente farai grandi passi avanti nella prevenzione degli attacchi. Semplicemente effettuando dei backup, ad esempio, hai limitato i danni causati dagli attacchi ransomware se infetti. Si spera che tu abbia trovato questo articolo informativo e illuminante sulle minacce poste dal vivere nell'era digitale.