L'ARP poisoning, o anche noto come ARP spoofing, è un attacco informatico che sfrutta una vulnerabilità nel protocollo ARP (Address Resolution Protocol) per intercettare il traffico di rete e potenzialmente rubare informazioni sensibili.

Per capire come funziona l'ARP poisoning, è necessario comprendere il funzionamento del protocollo ARP. In una rete di computer, ogni dispositivo ha un indirizzo IP univoco che viene utilizzato per identificarlo. Tuttavia, i dati che vengono trasmessi sulla rete devono essere indirizzati a un dispositivo specifico utilizzando un indirizzo MAC univoco. Il protocollo ARP è utilizzato per mappare gli indirizzi IP degli altri dispositivi sulla rete con i loro indirizzi MAC corrispondenti.

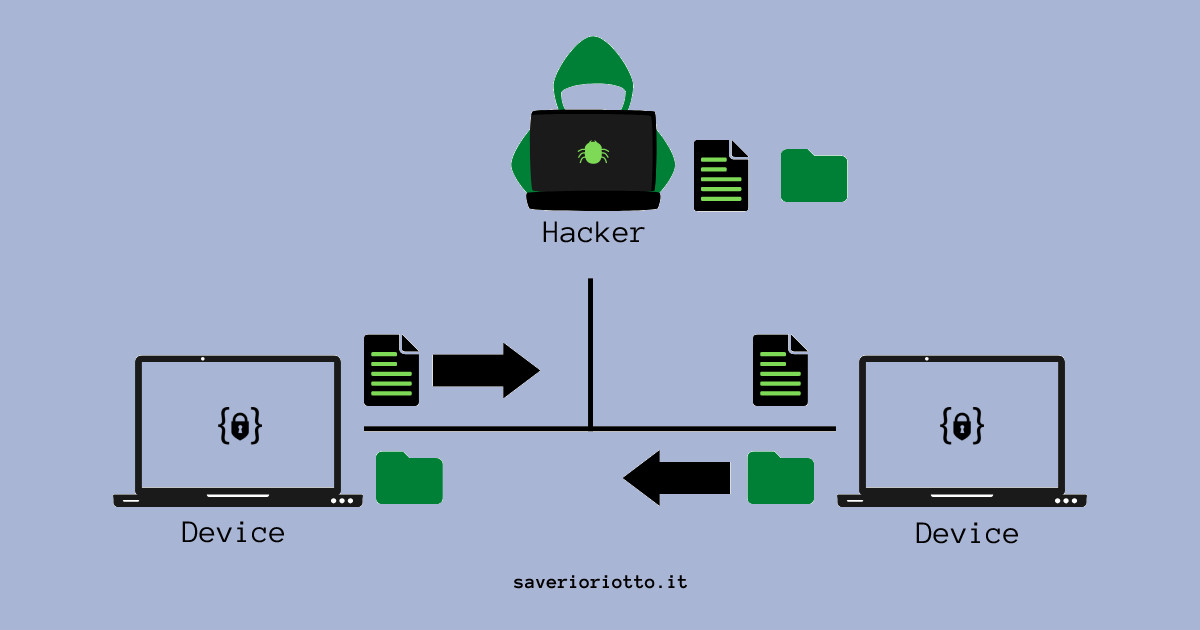

L'ARP poisoning sfrutta questa funzione per inviare informazioni di mappatura ARP errate ad un dispositivo sulla rete. Invece di fornire l'indirizzo MAC corretto del dispositivo che possiede l'indirizzo IP specificato, il dispositivo vittima riceve un indirizzo MAC falsificato, che punta al dispositivo che ha lanciato l'attacco ARP poisoning. Questo significa che tutti i dati destinati al dispositivo vittima vengono invece inviati al dispositivo dell'attaccante.

Questo attacco è particolarmente efficace in una rete LAN (Local Area Network), dove tutti i dispositivi sono collegati alla stessa rete fisica. L'attacco può essere utilizzato per intercettare il traffico di rete, rubare informazioni di login e password, eseguire attacchi di tipo "man-in-the-middle" e persino interrompere completamente la connessione di un dispositivo alla rete.

Per proteggersi dall'ARP poisoning, è possibile utilizzare alcune misure preventive, come l'uso di protocolli di sicurezza della rete come il WPA2 per la crittografia wireless e l'uso di software di sicurezza della rete come i firewall. Inoltre, è possibile configurare i dispositivi per limitare la capacità di un attaccante di effettuare un attacco ARP poisoning, come ad esempio l'utilizzo di tabelle ARP statiche.

In sintesi, l'ARP poisoning è un attacco informatico che sfrutta una vulnerabilità nel protocollo ARP per intercettare il traffico di rete e potenzialmente rubare informazioni sensibili. Per proteggersi da questo attacco, è importante prendere alcune misure preventive come l'utilizzo di protocolli di sicurezza della rete e l'uso di software di sicurezza della rete come i firewall.