Gli attacchi alla supply chain del software rappresentano una delle minacce informatiche più insidiose e difficili da individuare. Questi attacchi mirano a compromettere il ciclo di sviluppo e distribuzione del software, sfruttando vulnerabilità presenti in dipendenze di terze parti, strumenti CI/CD, o modifiche non autorizzate al codice sorgente. Un esempio significativo è il caso di Log4j, che ha dimostrato quanto dannose possano essere le vulnerabilità nella filiera del software.

In questo articolo, analizziamo come proteggersi da questi attacchi, esplorando soluzioni pratiche per monitorare e prevenire compromissioni nella supply chain del software.

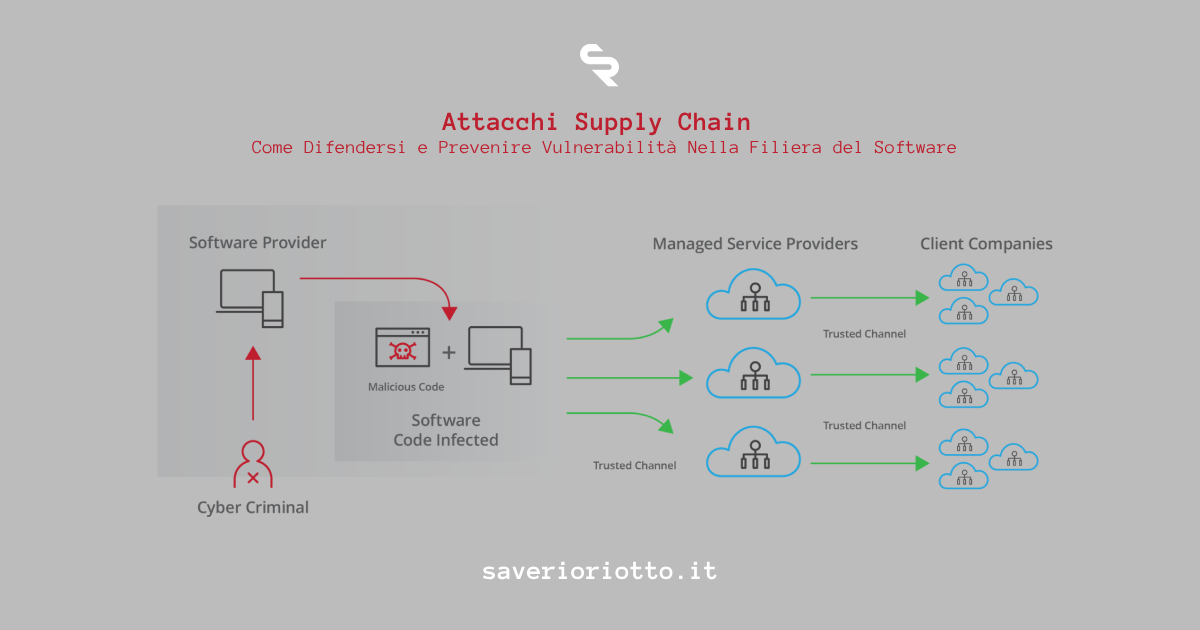

Gli attacchi alla supply chain del software avvengono quando malintenzionati sfruttano vulnerabilità presenti in uno o più componenti del processo di sviluppo del software. Spesso, l'attacco non è diretto contro il software stesso, ma contro una delle sue dipendenze, uno strumento di sviluppo, o il codice proveniente da terze parti.

La vulnerabilità Log4j (CVE-2021-44228), scoperta alla fine del 2021, ha avuto un impatto devastante a livello globale. Log4j è una libreria open source ampiamente utilizzata per la gestione dei log in moltissimi software. La vulnerabilità permetteva agli attaccanti di eseguire codice arbitrario da remoto, consentendo l'accesso a sistemi senza autorizzazione.

Questo incidente ha evidenziato una delle principali problematiche della supply chain: l'adozione diffusa di librerie di terze parti senza un adeguato monitoraggio delle vulnerabilità.

Ecco alcune misure pratiche per proteggere la tua filiera del software e prevenire attacchi come quello di Log4j:

Uno dei principali vettori di attacco nella supply chain del software è rappresentato dalle dipendenze di terze parti. Molti sviluppatori integrano librerie open source o strumenti esterni nel proprio codice senza verificare regolarmente se contengano vulnerabilità.

Soluzione:

- Utilizza strumenti di dependency scanning come Snyk, Dependabot o OWASP Dependency-Check. Questi strumenti analizzano le librerie e i pacchetti utilizzati nel progetto, segnalando vulnerabilità conosciute e suggerendo aggiornamenti.

- Configura un processo automatizzato per aggiornare le dipendenze non appena sono disponibili nuove versioni, riducendo il tempo in cui il software rimane esposto a vulnerabilità.

Le pipeline CI/CD (Continuous Integration/Continuous Deployment) rappresentano un altro punto critico della filiera del software. Se compromesse, possono essere utilizzate per introdurre codice malevolo direttamente nel prodotto finale.

Soluzione:

- Implementa strumenti di Static Application Security Testing (SAST) e Dynamic Application Security Testing (DAST) all'interno delle pipeline CI/CD. Strumenti come SonarQube o Veracode possono essere integrati per rilevare vulnerabilità nel codice durante il processo di build.

- Configura l'analisi delle firme crittografiche per verificare l'integrità del codice in ogni fase del processo di sviluppo. Ogni commit o aggiornamento di codice dovrebbe essere firmato digitalmente per garantire che nessuna modifica non autorizzata venga introdotta.

- Utilizza secret management tools per proteggere le credenziali e i token API all'interno delle pipeline, evitando che vengano esposti.

Un'altra pratica essenziale per difendersi dagli attacchi alla supply chain è la verifica della provenienza del codice, ossia assicurarsi che ogni componente del software provenga da fonti affidabili.

Soluzione:

- Utilizza strumenti come Sigstore o Notary per firmare e verificare il codice sorgente e i pacchetti binari. Questi strumenti permettono di controllare che il codice o i pacchetti utilizzati nella tua applicazione provengano da fonti attendibili.

- Implementa l'SBOM (Software Bill of Materials), un inventario completo delle componenti software utilizzate nel progetto. Questo consente di tracciare la provenienza di ogni componente e monitorare rapidamente eventuali vulnerabilità emergenti.

Per ridurre il rischio di compromissioni a livello di supply chain, è utile adottare una strategia di segmentazione e isolamento delle componenti software all'interno della tua infrastruttura.

Soluzione:

- Segmenta i vari ambienti (dev, staging, produzione) e limita l'accesso agli strumenti di CI/CD e agli sviluppatori solo quando necessario.

- Utilizza tecnologie come containerizzazione (es. Docker) e orchestrazione (es. Kubernetes) per isolare ogni componente dell'applicazione. Questo riduce il rischio che una compromissione in una parte del sistema si propaghi ad altre.

Il monitoraggio costante della filiera del software è cruciale per garantire la sicurezza. Gli attacchi alla supply chain spesso si manifestano come modifiche sottili e difficili da rilevare, quindi è importante adottare un approccio proattivo.

Soluzione:

- Integra un sistema di monitoraggio continuo come Grafana o Prometheus per rilevare comportamenti anomali in fase di sviluppo o produzione.

- Utilizza strumenti di rilevamento delle intrusioni (IDS) per monitorare il traffico di rete e rilevare eventuali accessi non autorizzati o movimenti laterali all'interno della tua infrastruttura.

La sicurezza della supply chain del software non può essere trattata come una preoccupazione esclusiva dei team di sicurezza. È fondamentale che tutti i membri del team di sviluppo siano consapevoli delle minacce e partecipino attivamente al processo di protezione.

- Formazione continua: Organizza sessioni di formazione su sicurezza e best practice di sviluppo sicuro. Gli sviluppatori dovrebbero essere in grado di riconoscere e mitigare le vulnerabilità più comuni, come le dipendenze non aggiornate o i rischi legati all'uso di codice open source non verificato.

- Revisione del codice: Implementa un processo di code review obbligatorio che includa verifiche di sicurezza. Questo aiuterà a identificare eventuali vulnerabilità o potenziali punti deboli nel codice.

- Partecipazione alla gestione delle dipendenze: Incoraggia gli sviluppatori a partecipare attivamente alla gestione delle dipendenze, verificando costantemente le librerie che stanno utilizzando e assicurandosi che provengano da fonti affidabili.

Gli attacchi alla supply chain del software rappresentano una minaccia crescente per le aziende di tutte le dimensioni. Eventi come la vulnerabilità di Log4j hanno dimostrato quanto possano essere devastanti le conseguenze di una compromissione della filiera. Proteggere il ciclo di sviluppo e distribuzione del software richiede un approccio olistico, che coinvolga l'uso di strumenti di sicurezza avanzati, monitoraggio continuo e formazione dei team di sviluppo.

Seguendo le best practice suggerite in questo articolo, puoi migliorare significativamente la sicurezza della tua filiera del software e ridurre il rischio di attacchi.