Proteggi la tua azienda dai rischi di cybersecurity nell'IoT e nell'Industria 4.0. Scopri le migliori strategie per un futuro connesso e sicuro....

Scopri il potere di Metasploit per il pentesting in modo approfondito. Impara a utilizzare Metasploit per identificare vulnerabilità, sfruttare exploit, ottenere accesso, mantenere la persistenza e realizzare attacchi avanzati....

Scopri come gli hacker sfruttano falle nella memoria per rubare dati e bloccare sistemi. Impara le best practice per una programmazione sicura....

La sorveglianza, l'hacking etico e la responsabilità dei ricercatori sono questioni centrali nell'era digitale in cui viviamo. Mentre la tecnologia continua a evolversi, è fondamentale esplorare come queste pratiche impattino sulla nostra sicurezza, sulla privacy individuale e sulla responsabilità degli attori coinvolti....

I ricercatori di Kroll hanno rivelato le proprie scoperte su un nuovissimo ceppo di ransomware chiamato CACTUS. Prendono di mira organizzazioni commerciali su larga scala rubando dati sensibili sfruttando le vulnerabilità documentate da VPN Fortinet....

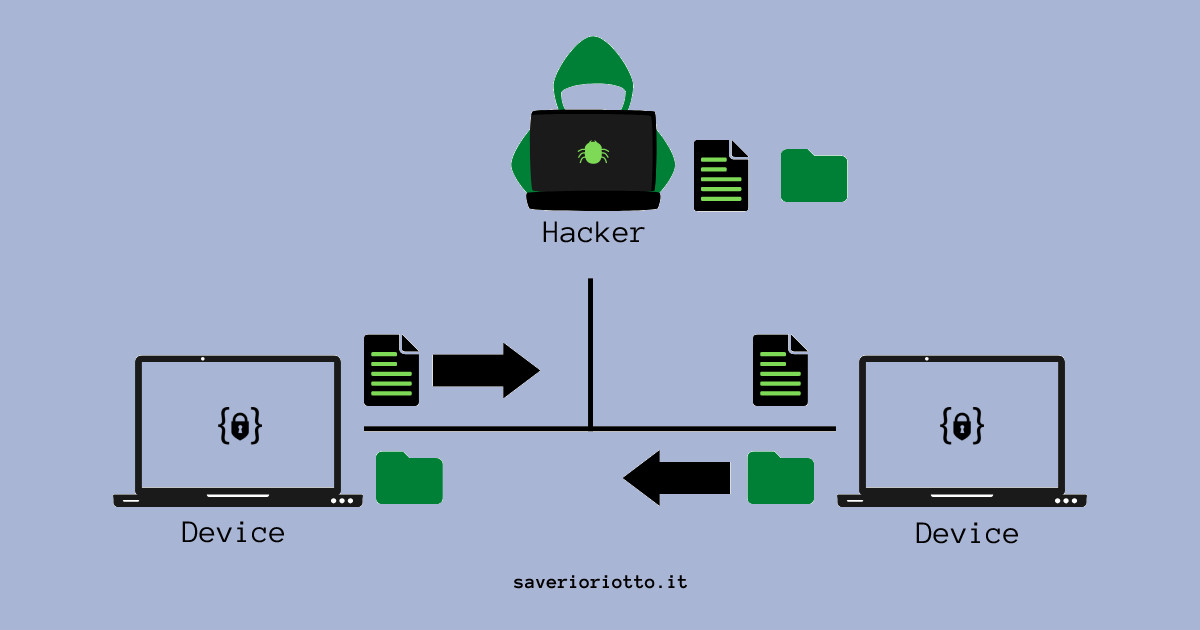

Proteggi la tua rete dal rischio di ARP poisoning: scopri come prevenire l'attacco informatico che mette a rischio i tuoi dati e la sicurezza della tua connessione....

Nmap è lo strumento essenziale per la sicurezza della tua rete. Scopri come utilizzarlo per prevenire gli attacchi informatici e identificare le vulnerabilità....

L’SQL injection è una tecnica di hacking che, sfruttando alcuni errori nella programmazione, consente di inserire ed eseguire codice non previsto all’interno di applicazioni web che interrogano un database. Impara come proteggere il tuo sito web dalle pericolose vulnerabilità degli attacchi SQL injection e garantire la sicurezza dei tuoi dati....