Scopri come fare reverse engineering di malware moderni con IDA Pro, Ghidra e Radare2. Tecniche avanzate e guida alla sandbox per analisti di sicurezza....

Scopri cos'è lo sharenting, i rischi legati alla condivisione online di foto e informazioni dei bambini, e come proteggere la privacy della tua famiglia. Consigli pratici e soluzioni per evitare pericoli e affrontare situazioni di rischio....

Scopri come proteggerti dal cyberbullismo: strategie pratiche, strumenti digitali, il ruolo dei social media e come affrontare le molestie online in modo sicuro ed efficace....

Scopri cos'è una VPN, come funziona e i suoi vantaggi per la sicurezza e la privacy online. Guida completa su pro, contro e rischi delle VPN per navigare in modo sicuro....

Scopri come l'intelligenza artificiale sta trasformando la cybersecurity nel 2025: dalle opportunità di automazione e rilevamento delle minacce ai rischi di attacchi avanzati con IA....

Scopri come implementare una Zero Trust Architecture in infrastrutture complesse. Guida avanzata per integrare sistemi legacy e ambienti multi-cloud, con casi d'uso aziendali e strategie pratiche per una sicurezza proattiva....

Scopri l'evoluzione dei ransomware nel 2024 attraverso i casi di attacco a SolarWinds e Kaseya. Analisi delle tattiche di attacco, risposte della comunità della sicurezza e strategie di difesa per proteggere le aziende dalle minacce informatiche....

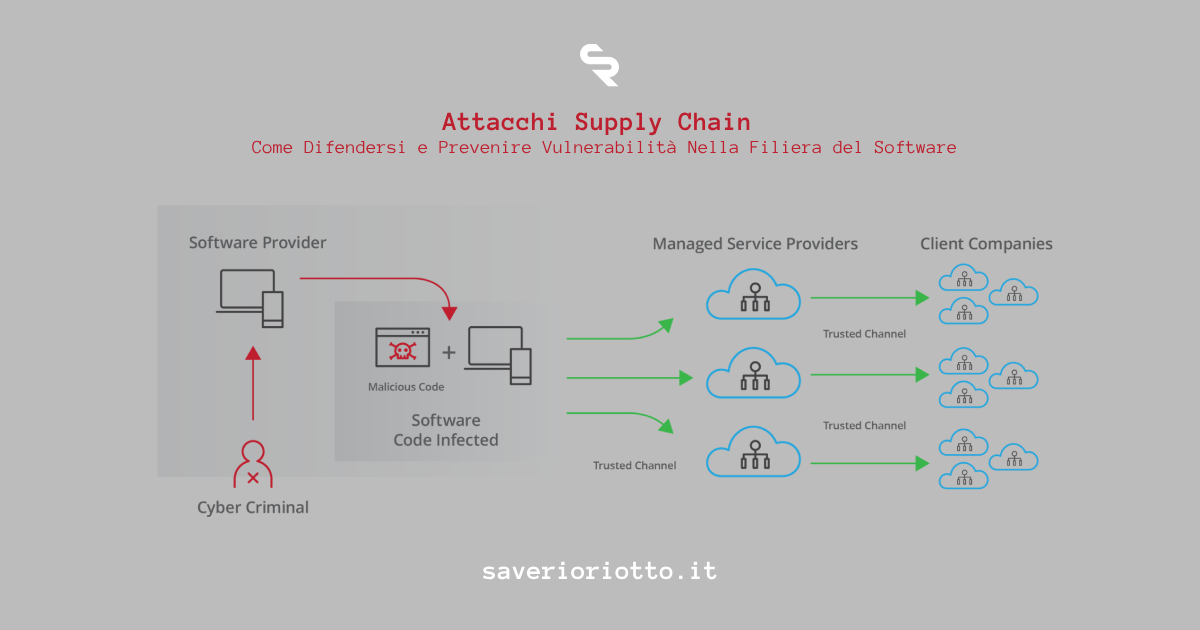

Scopri come prevenire e difendersi dagli attacchi alla supply chain del software con strategie avanzate, come monitoraggio delle dipendenze, automazione delle pipeline CI/CD e verifica della provenienza del codice....