L’SQL injection è una tecnica di hacking che, sfruttando alcuni errori nella programmazione, consente di inserire ed eseguire codice non previsto all’interno di applicazioni web che interrogano un database. Impara come proteggere il tuo sito web dalle pericolose vulnerabilità degli attacchi SQL injection e garantire la sicurezza dei tuoi dati....

Tecnica utile per rilevare debolezze nei sistemi, il fuzzing consiste nell’invio ad una applicazione software di dati casuali in input per verificare eventuali blocchi. Un importante sistema di prevenzione in ambito cyber security....

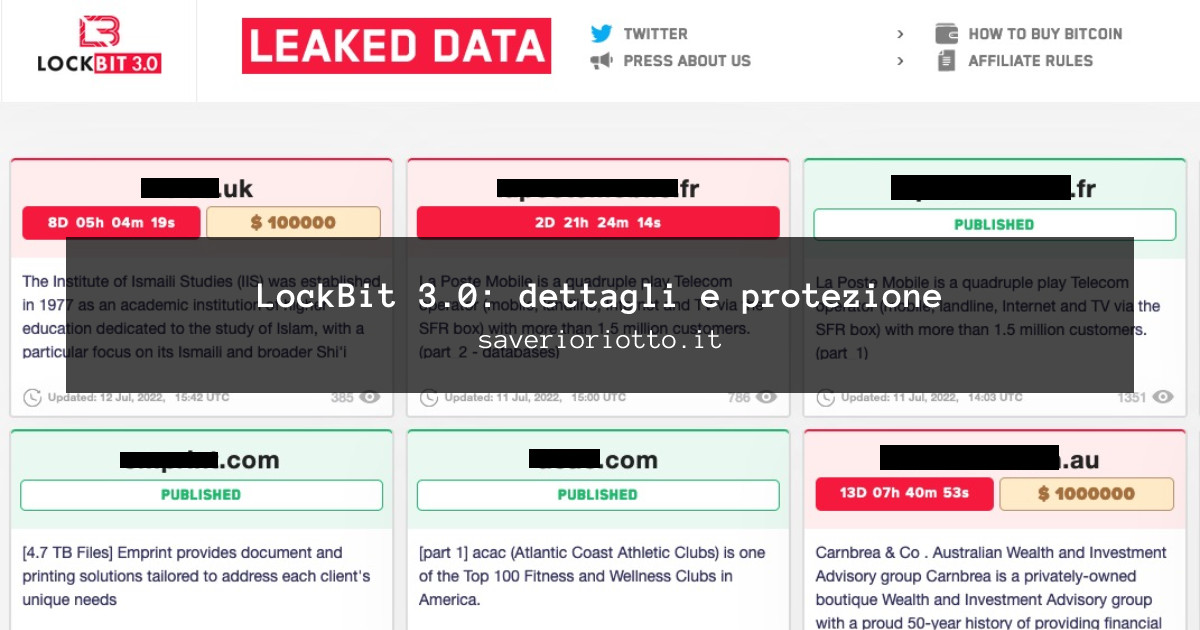

Sono passati circa 10 anni dall'inizio degli attacchi ransomware e da allora sono diventati uno dei malware più utilizzati per estorcere denaro alle vittime. LockBit è tra quelli che ultimamente si sta proponendo creando non pochi disagi. Vediamolo nel dettaglio e soprattutto come proteggersi....

I ransomware, come già sappiamo, agiscono criptando file, dati, oppure addirittura l’intero sistema/disco, per consentire ai criminali di esigere un riscatto con la promessa di restituire alla vittima l’accesso ai sistemi colpiti. Ma cos’ha di particolare questo ransomware? ...

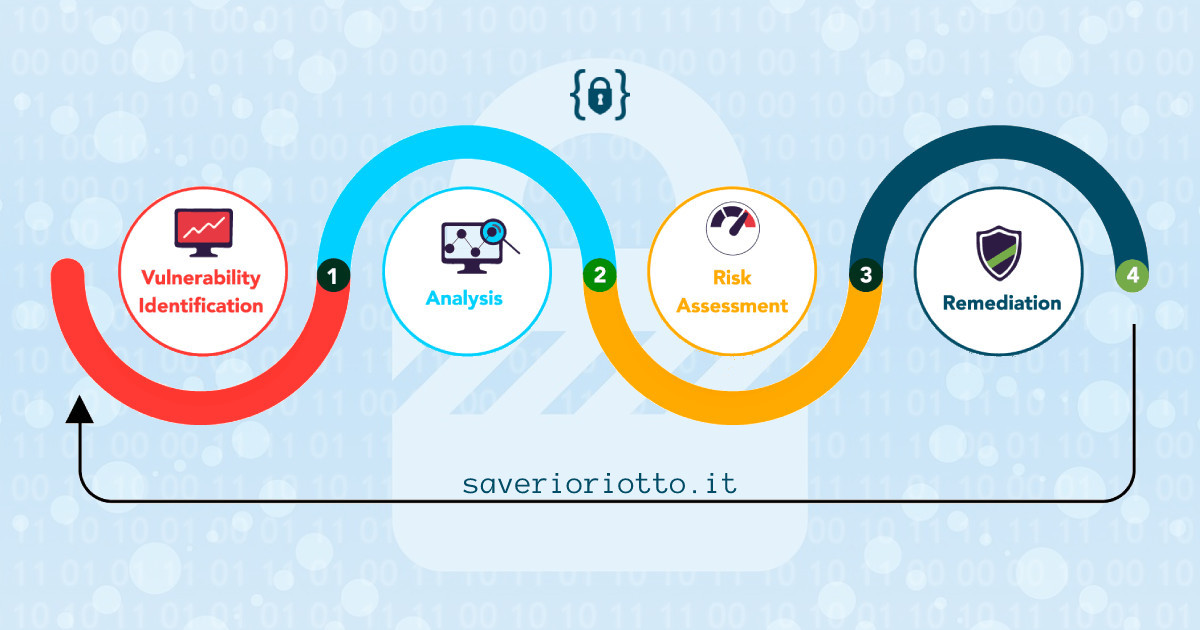

Le vulnerabilità di sicurezza possono consentire agli hacker di accedere ai sistemi e alle applicazioni IT, per questo è essenziale per le aziende identificare e correggere i punti deboli prima che possano essere sfruttati....

Un attacco SYN flood (semi-aperto) è un tipo di attacco denial-of-service (DoS) che mira a rendere un server indisponibile al traffico legittimo consumando tutte le risorse del server....

Il Penetration Test è diventato una parte essenziale del processo di verifica della sicurezza. Sebbene ci siano molti strumenti tra cui scegliere, vediamo quali strumenti ti offrono il miglior uso per il tuo test tra quelli più diffusi e utilizzati....

Gli hacker etici sono esperti di tecnologia dell’informazione (IT) che utilizzano metodi di hacking per aiutare le aziende ad identificare possibili punti di ingresso nella loro infrastruttura. Quindi le aziende possono eseguire questi attacchi informatici per testare i punti di forza e di debolezza dei loro sistemi di sicurezza....