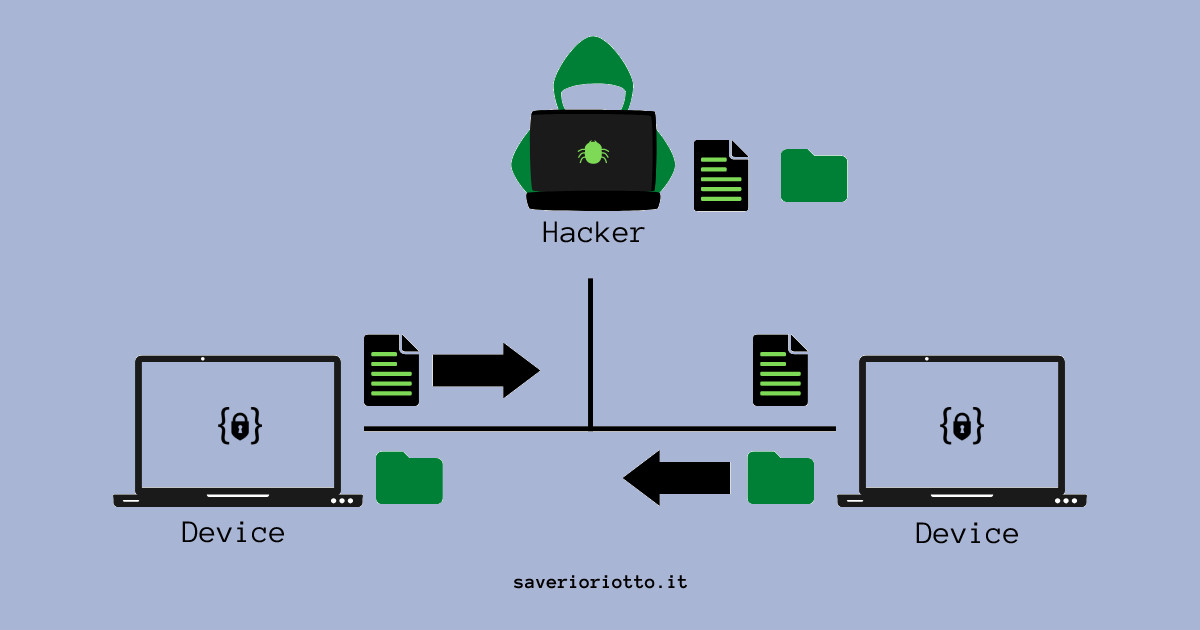

Proteggi la tua rete dal rischio di ARP poisoning: scopri come prevenire l'attacco informatico che mette a rischio i tuoi dati e la sicurezza della tua connessione....

Scopri i principi fondamentali del Machine Learning, tra cui processi di apprendimento, tipologie di algoritmi e metodi di valutazione dei modelli, per una base solida nella comprensione di questo campo in continua evoluzione....

Firebase offre ottimi servizi come database NoSQL, autenticazione, cloud storage e molto altro. Scopri come creare una web app moderna e scalabile con React e Firebase, utilizzando esempi di codice pratici e tecniche avanzate di sviluppo....

Nmap è lo strumento essenziale per la sicurezza della tua rete. Scopri come utilizzarlo per prevenire gli attacchi informatici e identificare le vulnerabilità....

L’SQL injection è una tecnica di hacking che, sfruttando alcuni errori nella programmazione, consente di inserire ed eseguire codice non previsto all’interno di applicazioni web che interrogano un database. Impara come proteggere il tuo sito web dalle pericolose vulnerabilità degli attacchi SQL injection e garantire la sicurezza dei tuoi dati....

Le eccezioni sono una parte importante della programmazione in Java e sono utilizzate per gestire gli errori e le situazioni impreviste. Scopri come utilizzare efficacemente e creare codice robusto e facile da mantenere....

I test automatizzati aiutano a scoprire se un'applicazione complessa svolge i suoi compiti senza problemi con il semplice tocco di un pulsante. Una tecnica sempre più popolare è lo sviluppo guidato dal comportamento, o BDD....

Apache Maven è un potente strumento di compilazione per progetti software. È implementato in Java e lo rende indipendente dalla piattaforma. Questo tutorial descrive l'utilizzo e i concetti fondamentali dell'utilizzo di Maven per la creazione di applicazioni Java....